Sieć komputerowa to medium umożliwiające połączenie dwóch lub więcej komputerów w celu wzajemnego komunikowania się.

Gdy w latach 40tych XXw. skonstruowano pierwsze komputery dostęp do nich miała stosunkowo niewielka grupa osób, co związane było głównie z ówczesnym poziomem techniki. Początkowo jedynymi użytkownikami komputerów byli programiści i bezpośrednia obsługa komputera. Przełomowym momentem w sposobie dostępu do komputera stało się odkrycie zjawiska tranzystorowego i wyprodukowanie w latach 50tych XXw. układu scalonego. Miniaturyzacja sprzętu, opracowanie systemów wielodostępnych z podziałem czasu i pierwszych systemów operacyjnych oraz języków programowania wysokiego poziomu doprowadziło do wzrostu liczby komputerów, tak że w latch 60tych XXw. standardem była zdalna praca przy użyciu terminala tekstowego połączonego z komputerem. Jednak nadal komputery, usytuowane na ogół w specjalnie do tego celu budowanych centrach obliczeniowych stanowiły samotne wyspy. Dostęp do komputerów możliwy był z poziomu terminali znajdujących się albo bezpośrednio w centrach obliczeniowych, albo w lokalizacjach połączonych z centrum dedykowaną, telefoniczną linią dzierżawioną, albo indywidualnie za pomocą modemu i komutowanej linii telefonicznej.

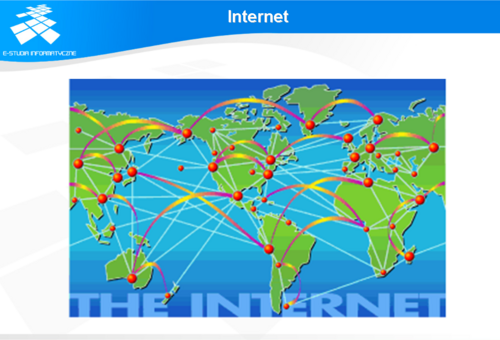

W wyniku tego w latach 60tych XXw. Departament Obrony Stanów Zjednoczonych rozpoczął tworzenie sieci komputerowej (ARPANET), której celem było połączenie uniwersytetów oraz innych jednostek realizujących projekty dla armii w celu umożliwienia im wzajemnego dostępu do mocy obliczeniowej komputerów. Gdy w późniejszym okresie opracowano rodzinę protokołów TCP/IP i zaimplementowano je w systemach UNIX’owych okazało się, że niemal natychmiast sieć ARPANET powiększyła się o wszystkie lokalne sieci komputerowe zainstalowane w uniwersytetach stanowych. W podobnym okresie, na Uniwersytecie Hawajskim prowadzone były badania umożliwiające komunikację za pomocą nadajników krótkofalarskich. W wyniku tych prac powstał protokół ETHERNET, który z czasem stał się niemal jedynym protokołem komunikacyjnym we wszystkich sieciach lokalnych.

W tym obszarze stosowano głównie rozwiązania autorskie pochodzące od firm, które były producentami sprzętu komputerowego (Xerox, Intel, DEC, IBM). W zdecydowanej większości protokoły te zostały całkowicie wyparte w sieciach lokalnych przez protokół Ethernet, natomiast ich elementy można znaleźć wśród protokołów stosowanych w centralach telefonicznych.

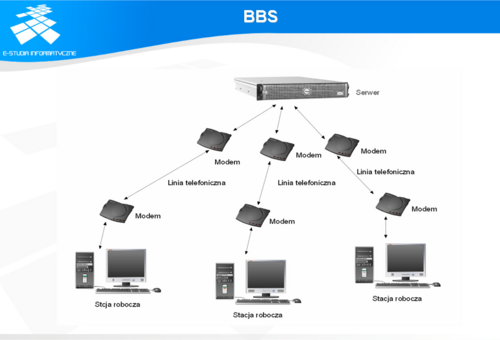

W związku z tym w latach 80tych XXw. opracowano sposób komunikacji typu punkt-punkt oparty na łączności modemowej wykorzystującej standardowe, komutowane łącza klasycznej sieci telefonicznej. Wykorzystując tę metodę stworzono specjalne centra zwane BBS’ami (ang. Bulletin Boards), pełniące rolę punktów kontaktowych, za pomocą których można było wymieniać wiadomości i pliki. Zaletą BBS’ów były: porównywalnie niższy koszt instalacji i utrzymania w stosunku do innych rozwiązań oraz tania metoda dostępu. Należy zaznaczyć, że tani koszt dostępu wynikał stąd, że wiadomości miały jedynie postać tekstową, a rozmiar plików w tamtym czasie był na tyle mały, że nawet szybkości transmisji na poziomie 1200/2400 bps umożliwiały szybki transfer, co oznaczało krótki czas płatnego połączenia komutowanego. Wadą BBS’ów było to, że jednocześnie z BBS’em mogło połączyć się tylu użytkowników ile było zainstalowanych linii telefonicznych oraz to, że każde połączenie wymagało osobnego modemu. Ponadto, należało wiedzieć o istnieniu danego BBS’u oraz znać jego numer. Jeżeli numer był z innej strefy taryfikacyjnej koszt połączenia zdecydowanie wzrastał.

Sytuacja zmieniła się wraz z opracowaniem standardów dotyczących sieci lokalnych, co dawało gwarancje kompatybilności sprzętowej i chroniło inwestycje. Standardem stały się konstrukcje oparte na sieciowym systemie operacyjnym z centralnym serwerem plików, wydruku oraz poczty elektronicznej, zapewniającym autentykację użytkowników i autoryzację dostępu do zasobów. Mniejsze firmy zadawalały się budową sieci równorzędnych, w których wszystkie komputery były nawzajem dla siebie serwerami i klientami. Jednak w obu przypadkach medium łączącym wszystkie elementy systemu w całość była ta sama sieć komputerowa. W przypadku systemów budowanych w oparciu o sieciowe systemy operacyjne uzyskiwano bardzo istotną funkcjonalność, jaką było centralne zarządzenie siecią i jej zasobami.

Funkcjonująca obecnie konstrukcja Internetu, zarówno na poziomie globalnym jak i pojedynczej sieci lokalnej oparta jest na tych samych zasadach jakie opracowano i opublikowano na przełomie lat 80tych i 90tych XXw. Zasadnicze zagadnienia, które związane są z budową Internetu dotyczą takich spraw jak:

W ramach rozwiązywania poszczególnych zagadnień opracowano wiele różnych metod. Niektóre z nich stały się powszechnie obowiązującymi standardami.

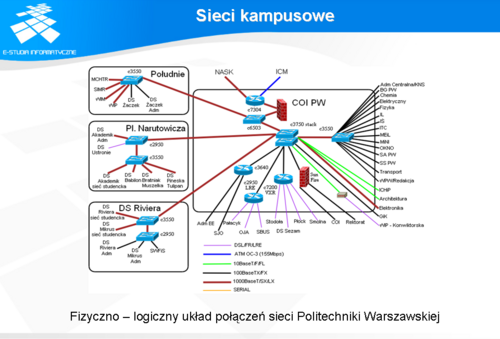

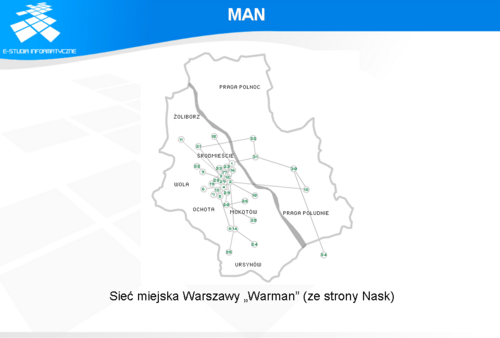

Pierwotnie rozpoznawano dwa typy sieci: sieci rozległe (WAN) łączące uczelnie, ośrodki obliczeniowe i inne placówki naukowo badawcze oraz sieci lokalne (LAN) stosowane do łączenia komputerów w poszczególnych ośrodkach. Wraz z rozrastaniem się sieci uczelnianych pojawił się termin „sieci kampusowe” oznaczający sieć komputerową jednej lub kilku uczelni powstałą w wyniku połączenia ich wewnętrznych sieci lokalnych. Sieci metropolitalne (MAN) charakterystyczne są dla dużych ośrodków miejskich, gdzie znajdują się siedziby wielu uczelni, urzędów oraz firm komercyjnych, a także istnieje specyficzna dla tego środowiska infrastruktura techniczna. Ostatnio powstał jeszcze jeden termin definiujący prywatne sieci komputerowe (PAN). Określenie to dotyczy sieci instalowanych w domach lub w obrębie jednego lub kilku stanowisk pracy znajdujących się w niewielkiej odległości od siebie (do ok. 10m).

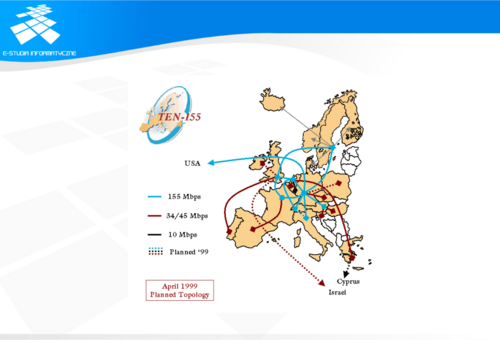

Realizacja połączeń na ogół związana jest z niską przepustowością i stosowaniem interfejsów szeregowych. Zapewniają łączność w pełnym lub ograniczonym wymiarze czasowym.

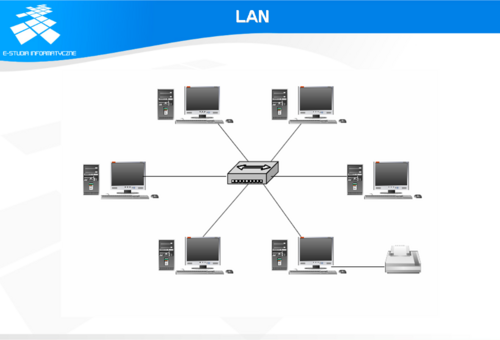

W sieciach lokalnych stosuje się krótkie łącza (do ok.. 100m) o wysokiej przepustowości lub rozwiązania oparte na technice radiowej. Sieci lokalne charakteryzuje też wysoka niezawodność działania

Wynika to przede wszystkim ze względów praktycznych i ekonomicznych. Wszystkie sieci lokalne albo ich zdecydowana większość znajdują się na stosunkowo niewielkim obszarze o bardzo rozwiniętej infrastrukturze technicznej, której zarządzanie znajduje się w gestii uczelni. Ponadto charakter działalności i związane z tym potrzeby i rygory bezpieczeństwa z jednej strony pozwalają, z drugiej wymagają dużej swobody w konfiguracji sieci.

Konstrukcja sieci metropolitalnych oparta jest zazwyczaj na sieci szkieletowej, do której podłączane są sieci lokalne różnego rodzaju organizacji oraz osób prywatnych za pomocą indywidualnych łączy typowych dla sieci rozległych. Oczywiście, ze względu na rozbudowaną infrastrukturę techniczną jaka zazwyczaj występuje w środowisku miejskim stosowane są konfiguracje charakterystyczne dla sieci kampusowych w przypadku uczelni, urzędów, czy dużych firm.

Główny cel istnienia takiej sieci, to komunikacja pojedynczego komputera z Internetem, łączenie do komputera urządzeń peryferyjnych, urządzeń typu laptop, palmtop, telefon komórkowy, telefony VoIP.

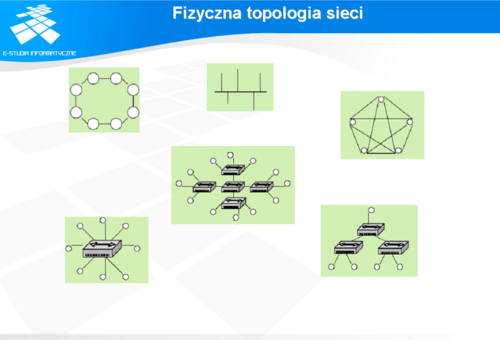

Fizyczne topologie sieci to:

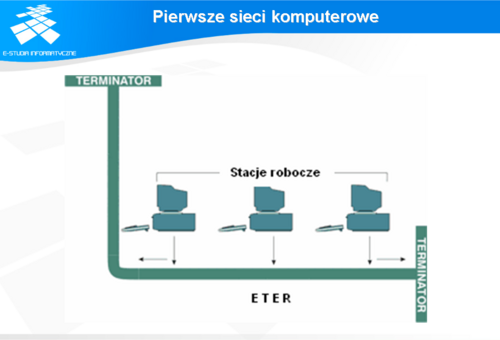

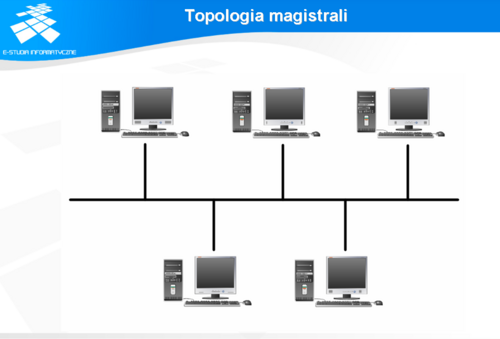

Topologię magistrali stosuje się do budowy lokalnych sieci komputerowych. Zaletą tej topologii jest niska cena wynikająca z małego zużycia kabli i braku urządzeń pośredniczących w dostępie do medium. Do zalet należy zaliczyć także łatwość instalacji. Wadą są ograniczenia związane z rozbudową sieci i wrażliwość na awarię. Przerwanie magistrali w jednym miejscu oznacza awarię całej sieci.

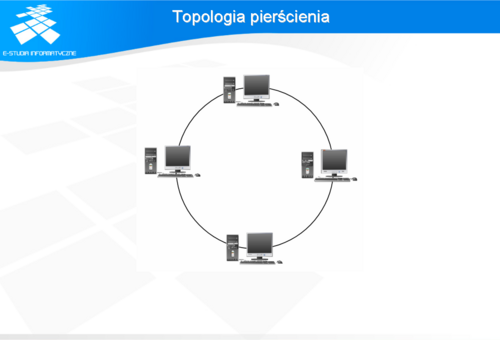

Topologia ta stosowana jest głównie do budowy lokalnych sieci komputerowych. Transmisja w sieci zbudowanej w oparciu o tę topologię polega na przekazywaniu żetonu dostępu. Oprócz tego, każde urządzenie pełni rolę regeneratora sygnału. Podobnie jak w przypadku topologii magistrali zaletą topologii pierścienia jest niska cena wynikająca z małego zużycia kabli i braku aktywnych urządzeń pośredniczących w komunikacji między komputerami. Dodatkowo do budowy sieci w tej topologii można użyć różnych mediów transmisyjnych (kabel koncentryczny, skrętkę, kable światłowodowe). Wadą tej topologii są ograniczenia i utrudnienia związane z rozbudową i konserwacją sieci. Uszkodzenie jednego z urządzeń lub łączy oznacza przerwę w pracy całej sieci.

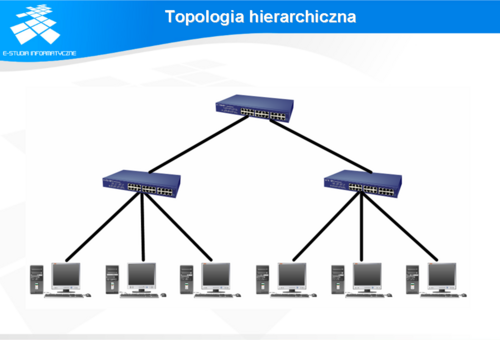

Tego typu topologie stosowane są w budowie sieci szkieletowych lub w sieciach kampusowych i metropolitalnych.

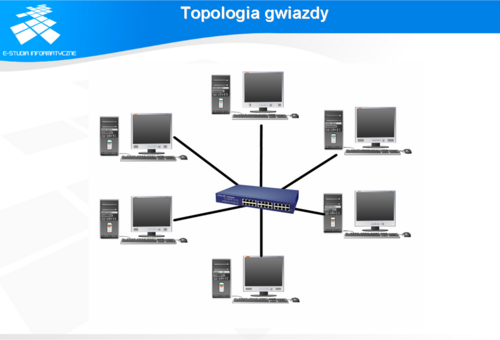

Łączenie urządzeń może odbywać się przy pomocy różnych mediów transmisyjnych. Istotną zaletą tej topologii jest niewątpliwie przejrzystość konstrukcji i odporność całej sieci na awarię zarówno urządzeń jak i łączy. Wadą tej topologii jest wysoki koszt okablowania oraz dodatkowy koszt związany z obecnością koncentratora. Należy jednak zaznaczyć, że topologia gwiazdy stała się podstawową o ile nie jedyną topologią lokalnych sieci komputerowych. Jej zalety okazały się silniejsze od wad, a rosnąca popularność spowodowała obniżenie kosztów związanych z instalacją.

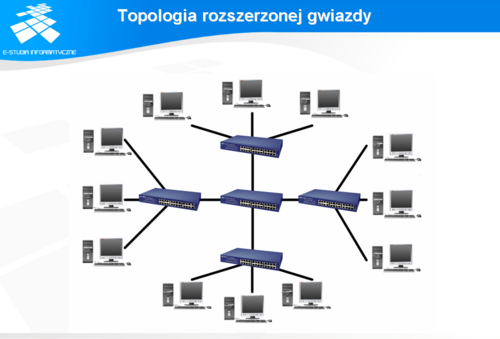

Topologia ta stosowana jest głównie w przypadku rozbudowanych sieci lokalnych oraz sieci kampusowych.

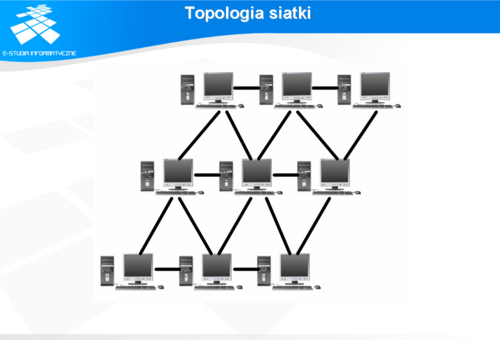

Tego typu rozwiązania stosowane są w celu zapewnienia redundantnych połączeń między wszystkimi urządeniami.

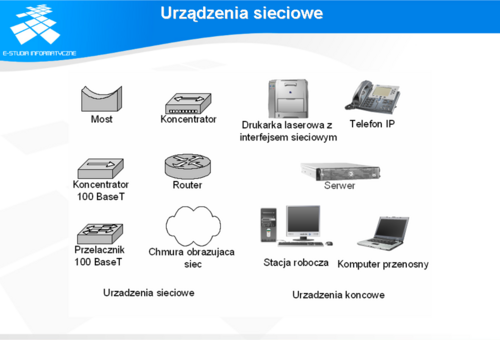

kable koncentratory bierne jak i elementy aktywne: huby mosty przełączniki routery konwertery modemy punkty dostępowe sieci bezprzewodowych oraz urządzenia końcowe: stacje robocze serwery drukarki terminale inne sieciowe urządzenia peryferyjne

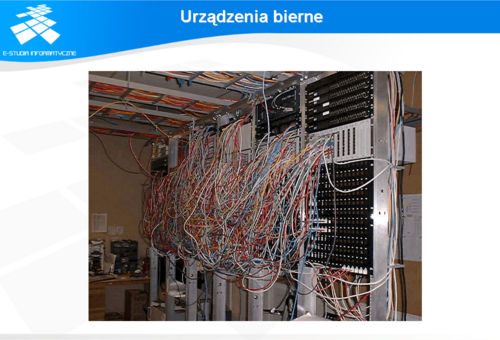

W budowie sieci komputerowych wykorzystywane są trzy rodzaje kabli: koncentryczny skrętka światłowód. Dokładne omówienie kabli stosowanych w instalacjach sieci komputerowych zostanie przedstawione w module 3

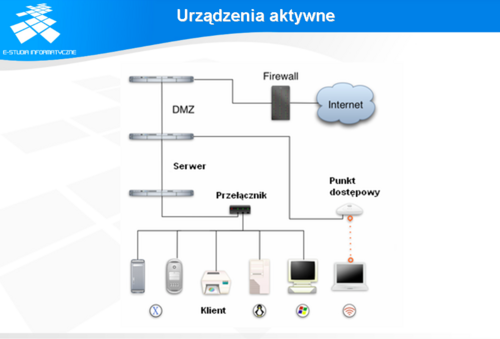

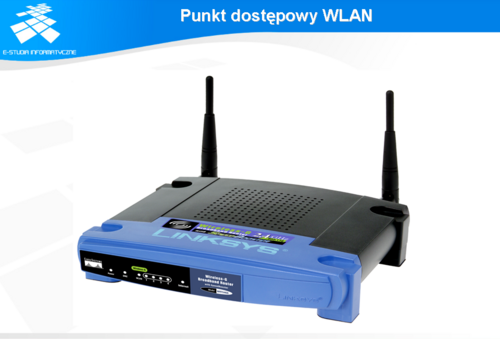

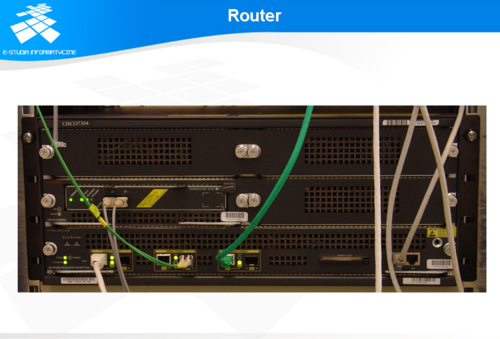

Bardziej skomplikowane urządzenia (mosty, przełączniki, routery) posiadają znacznie więcej funkcjonalności umożliwiających np. separację, sterowanie, monitorowanie czy filtrowanie. Szczegółowa funkcjonalność danego urządzenia zależy od roli jaką ma pełnić w sieci. W przypadku budowy prostej sieci najczęściej stosowano huby, natomiast gdy sieć przekraczała dopuszczalne parametry (liczba urządzeń aktywnych/końcowych, długość kabli) stosowano mosty i routery. Obecnie do budowy i rozbudowy sieci wykorzystywane są przełączniki wyposażone w moduł routera, natomiast routery stosuje się głównie na styku sieć wewnętrzna/Internet. W przypadku sieci bezprzewodowych stosuje się urządzenia pełniące rolę punktów dostępowych. Bardziej szczegółowe omówienie urządzeń aktywnych zostanie przedstawione w następnych modułach.

skrętka/światłowód, kabel koncentryczny/skrętka, kabel koncentryczny/światłowód, złącze AUI/(skrętka albo kabel koncentryczny, albo światłowód). Mediakonwertery stosowane są najczęściej do łączenia dwóch odległych urządzeń za pomocą linii światłowodowych.

Tym co łączy te wszystkie urządzenia jest konieczność posiadania interfejsu umożliwiającego dołączenie danego urządzenia do sieci. Interfejs łączący urządzenie do sieci to karta sieciowa, która może mieć postać dodatkowego układu elektronicznego instalowanego w danym urządzeniu (starsze rozwiązania) albo może stanowić integralną część urządzenia (rozwiązanie stosowane obecnie).

Karty do sieci bezprzewodowych stosowane w komputerach stacjonarnych konstruowane są na bazie kart wewnętrznych ze złączem PCMCIA. Obwód drukowany wraz z innymi elementami elektronicznymi pełni rolę adaptera między złączem PCMCIA, a złączem PCI. Dodatkowo karty dla komputerów stacjonarnych mają wyprowadzone złącze do podłączenia anteny zewnętrznej.

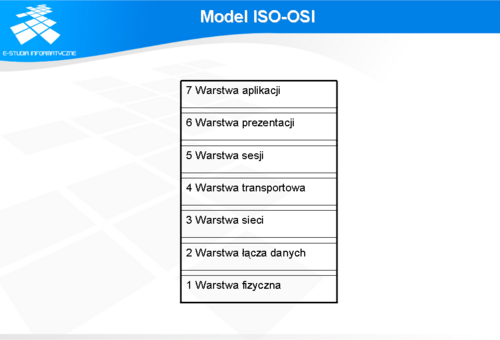

W wyniku analizy modeli sieciowych, takich jak DECnet (ang. Digital Equipment Corporation net), SNA (ang. Systems Network Architecture) i TCP/IP, organizacja ISO (ang. International Organization for Standardization) opracowała zbiór zasad umożliwiający budowę wzajemnie zgodnych sieci, który został opublikowany w 1984 roku jako model odniesienia OSI (ang. Open System Interconnection). Obecnie, ze względu na ujednolicenie stosowanych technologii zawarte w modelu zasady zdezaktualizowały się ale sam model odniesienia stał się głównym modelem komunikacji sieciowej stosowanym podczas projektowania, wdrażania i użytkowania sieci komputerowych, a przede wszystkim w procesie szkolenia.

Każda warstwa odpowiada konkretnemu fragmentowi procesu komunikacji, który sam w sobie stanowi zamkniętą całość. Dla każdej warstwy zdefiniowano interfejsy do warstw sąsiednich. Przy użyciu tego modelu można wyjaśnić, w jaki sposób pakiet przechodzi przez różne warstwy do innego urządzenia w sieci, nawet jeśli nadawca i odbiorca dysponują różnymi typami medium sieciowego. Dzięki takiemu podejściu uporządkowano reguły konstrukcji i jednocześnie uproszczono proces projektowania sieci, który w pewnym sensie także uległ rozbiciu na „warstwy”. Do najważniejszych zalet modelu ISO/OSI należy zaliczyć:

Podstawową jednostką informacji w tej warstwie jest pakiet o ściśle określonej strukturze zawierający oprócz danych, adresy: nadawcy i odbiorcy pakietu. Warstwa ta nie gwarantuje niezawodności transmisji, natomiast wyposażona jest w mechanizmy monitorowania transmisji, co pozwala m.in. na identyfikację przyczyn uniemożliwiających komunikację.

Ze względu na funkcjonalność systemów operacyjnych zawsze występuje sytuacja, gdy liczba aplikacji korzystających z sieci jest większa od liczby fizycznych interfejsów sieciowych. Rola tej warstwy sieci polega na stworzeniu mechanizmu umożliwiającego dostarczanie danych jakie przyszły z sieci oraz wysyłanie danych do sieci do aplikacji, dla której te dane są przeznaczone.

Najczęściej konieczność dostosowania danych wynika z różnic między platformami sprzętowymi, na których działają komunikujące się aplikacje.

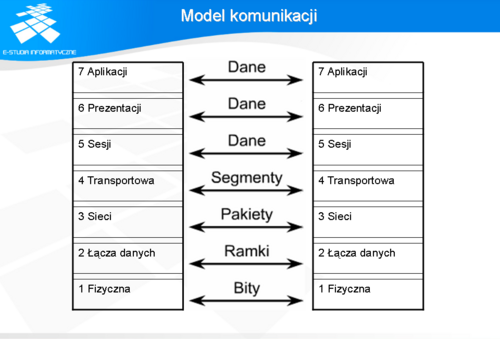

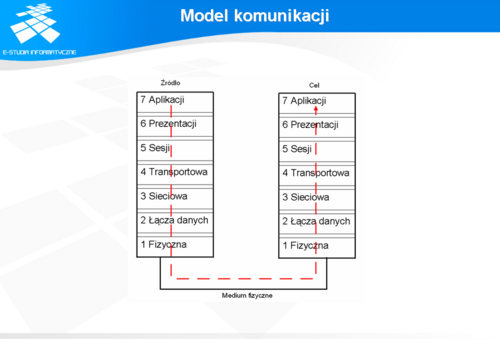

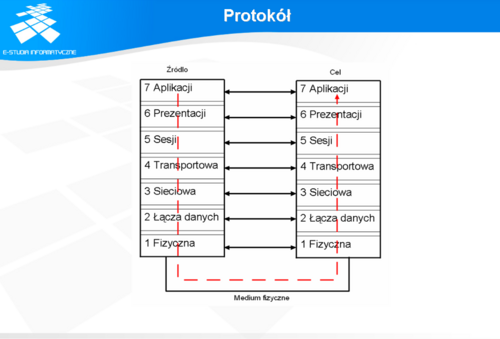

W procesie przesyłania danych między dwoma hostami, każda warstwa sieciowa jednego hosta komunikuje się z odpowiadającą jej warstwą drugiego hosta. Komunikacja równorzędnych warstw odbywa się poprzez wymianę ściśle określonych dla danej warstwy jednostek informacji oznaczanych skrótowo PDU (ang. Protocol Data Unit).

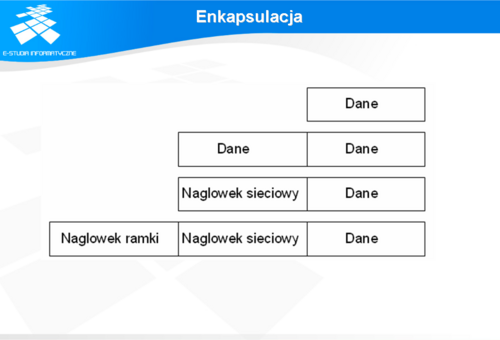

Warstwa niższa przekształcając dane do odpowiedniej postaci dodaje niezbędne informacje (enkapsulacja), aby dane te mogły zostać poprawnie przesłane do równorzędnej warstwy hosta odbierającego i poprawnie przez nią zinterpretowane. Następnie, równorzędna warstwa hosta odbierającego dokonuje procesu dekapsulacji i przekazuje dane warstwie wyższej.

Protokoły określają wszystkie aspekty komunikacji w sieci: budowa sieci fizycznej, sposoby łączenia komputerów z siecią, sposoby formatowania danych do transmisji, sposoby wysyłania danych, sposoby obsługi błędów. Dzięki temu dane wysłane z jednego urządzenia mogą być poprawnie transmitowane przez szereg pośredniczących urządzeń sieciowych do urządzenia docelowego, a następnie poprawnie odebrane i zinterpretowane. Nad procesem tworzenia protokołów czuwają specjalnie do tego celu powołane organizacje międzynarodowe: Institute of Electrical and Electronic Engineers (IEEE), American National Standards Institute (ANSI), Telecommunications Industry Association (TIA), Electronic Industries Alliance (EIA), International Telecommunications Union (ITU, dawny Comité Consultatif International Téléphonique et Télégraphique (CCITT)).

budowa sieci, działanie sieci, zarządzanie siecią. Ze względów praktycznych (stan rozwoju technologii, konkurencja między producentami, preferencje użytkowników, sytuacja polityczna) zaproponowane wraz z modelem ISO/OSI rozwiązania nie przyjęły się, poza samym modelem odniesienia. Weryfikacji rozwiązań dokonał „rynek”. Można zaryzykować stwierdzenie, że momentem decydującym było opracowanie rodziny protokołów TCP/IP, zaimplementowanie ich w sieci ARPANET oraz w systemach UNIX’owych. Z czasem, w celu zachowania jednolitego modelu komunikacji w całym Internecie rodzina protokołów TCP/IP stała się także podstawowym standardem wykorzystywanym w sieciach lokalnych.

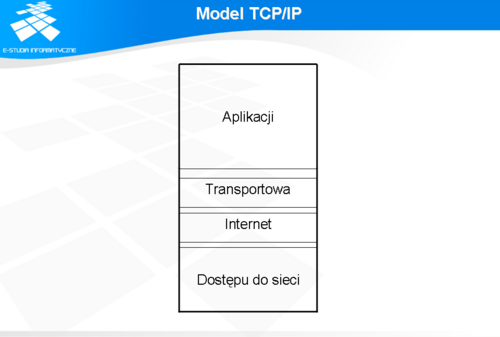

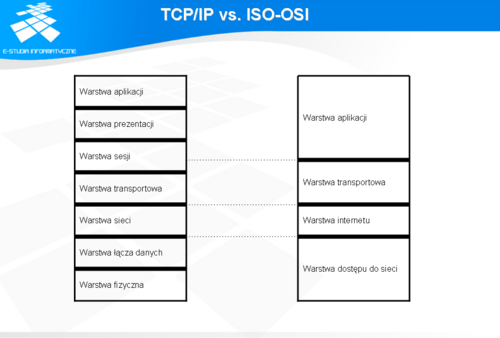

warstwy dostępu do sieci, warstwy internetu, warstwy transportowej, warstwy aplikacji. Ze względu na dużą różnorodność rozwiązań w zakresie fizycznej konstrukcji sieci, jaka istniała w chwili opracowywania, model TCP/IP zapewnia interfejs do warstwy dostępu do sieci traktując ją jako monolit. Warstwa ta odpowiada dwóm najniższym warstwom, fizycznej oraz łącza danych modelu ISO/OSI. Warstwa internetu odpowiada warstwie sieci w pełnym zakresie funkcjonalności. Warstwa transportowa modelu TCP/IP realizuje te same zadania, co warstwa transportowa modelu ISO/OSI oraz dodatkowo zajmuje się podstawowymi aspektami związanymi z zarządzaniem sesjami aplikacyjnymi. Pozostałe zadania warstwy sesji modelu ISO/OSI oraz zadania warstwy prezentacji i aplikacji zostały umieszczone w modelu TCP/IP w warstwie aplikacji. Obecnie rodzina protokołów TCP/IP jest podstawowym modelem komunikacji w Internecie i zdecydowanej większości lokalnych sieci komputerowych nie podpiętych do Internetu.